مخاطر رقمية يجب أن تتجنبها في عام 2026

مع التطور المتسارع للذكاء الاصطناعي والترابط اللامحدود، أصبحت حياتنا بالكامل تقريباً معتمدة على التكنولوجيا. هذا الترابط يجلب معه كفاءة هائلة، ولكنه يفتح الباب أيضاً أمام جيل جديد من التهديدات السيبرانية الأكثر تعقيداً ودهاءً. لم يعد الأمن الرقمي مسؤولية خبراء تكنولوجيا المعلومات فقط، بل هو واجب على كل مستخدم يمتلك هاتفاً ذكياً أو جهاز حاسوب. إن التعرف على المخاطر الرقمية التي تهددنا هو الخطوة الأولى لحماية أصولك الرقمية والشخصية. هذا المقال هو دليل شامل ومُحدَّث لـ 7 مخاطر رقمية يجب أن تتجنبها في عام 2026 وكيفية بناء درعك الوقائي ضد هذه التهديدات المتطورة.

1. الخطر الأول: التصيد الاحتيالي المُعزز بالذكاء الاصطناعي (AI-Phishing)

كان التصيد الاحتيالي (Phishing) التقليدي سهل الاكتشاف بسبب الأخطاء اللغوية. اليوم، تستخدم الجهات الخبيثة نماذج الذكاء الاصطناعي لإنشاء رسائل بريد إلكتروني ورسائل نصية مقنعة وخالية من الأخطاء، تحاكي نبرة صوت مديرك أو مؤسسة مالية موثوقة.

- الحماية: لا تثق في مصدر الرسالة المكتوب فقط. تحقق من عنوان البريد الإلكتروني الفعلي، ولا تنقر أبداً على الروابط أو تفتح المرفقات من مصادر غير متوقعة. التحقق الخارجي (الاتصال بالمرسل عبر قناة أخرى) هو دفاعك الأخير.

2. الخطر الثاني: هجمات انتحال الصوت والفيديو (Deepfake)

لقد أصبح من السهل بشكل مرعب استخدام الذكاء الاصطناعي لتقليد صوت شخص ما (باستخدام عينة صوتية قصيرة) أو وجهه. يمكن للمتسللين استخدام تقنية Deepfake لخداع الزملاء في العمل أو أفراد العائلة لتحويل الأموال أو الكشف عن معلومات حساسة، خاصة في سياق العمل عن بُعد.

- الحماية: اعتماد قواعد تحقق صارمة للمكالمات المالية أو الحساسة. طلب “كلمة سر سرية” أو سؤال تحقق لا يمكن الحصول على إجابته عبر الإنترنت.

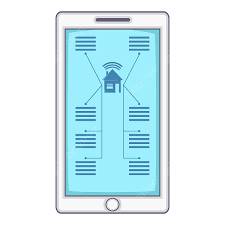

3. الخطر الثالث: مخاطر إنترنت الأشياء (IoT Security Flaws)

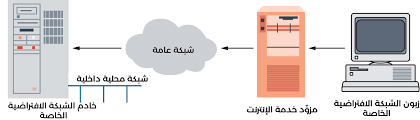

كل جهاز ذكي متصل بالإنترنت في منزلك (كاميرا، ثلاجة، تلفزيون) هو نقطة ضعف محتملة (كما تم التوضيح في المقال 11). الأجهزة ذات الأسعار المنخفضة غالباً ما تكون أقل أماناً.

- الحماية:

- تغيير كلمة المرور الافتراضية لكل جهاز IoT فوراً.

- وضع أجهزة IoT في شبكة Wi-Fi منفصلة (Guest Network) لعزلها عن شبكتك الرئيسية التي تخزن بياناتك الحساسة.

- تحديث البرامج الثابتة (Firmware) بانتظام.

4. الخطر الرابع: الثغرات الأمنية في تطبيقات العمل عن بعد

أدوات التعاون الافتراضي (مثل منصات الاجتماعات والملفات المشتركة) هي هدف رئيسي للمتسللين. إذا كانت كلمات مرورك ضعيفة، يمكن للمتسلل الوصول إلى مستنداتك وسجلات شركتك بأكملها.

- الحماية: استخدم المصادقة الثنائية (2FA) في جميع حسابات العمل الحساسة دون استثناء. وقم بتنظيف “المشاركات الخارجية” القديمة للملفات والمستندات بانتظام.

5. الخطر الخامس: الإفراط في مشاركة البيانات الشخصية

الخطر الأكبر هو الخطر الذي تتسبب فيه بنفسك. المشاركة المفرطة في اختبارات الشخصية، أو المعلومات العائلية، أو خطط السفر على وسائل التواصل الاجتماعي، تمنح المتسللين أدوات “التحقق” التي يحتاجونها لتجاوز أسئلة الأمان البنكية.

- الحماية: كن واعياً لما تشاركه. استخدم حسابات اجتماعية خاصة، وتجنب مشاركة الإجابات على أسئلة الأمان المحتملة (مثل: اسم مدرستك الأولى).

6. الخطر السادس: البرمجيات الخبيثة غير القابلة للاكتشاف (Evasion Malware)

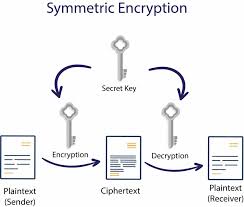

تطور البرامج الضارة والـ Ransomware (برامج الفدية) لتصبح أكثر ذكاءً، حيث تستخدم تقنيات التخفي والتشفير لتجنب الاكتشاف بواسطة برامج مكافحة الفيروسات التقليدية. يمكنها الانتظار في نظامك لأسابيع قبل أن تنشط.

- الحماية:

- النسخ الاحتياطي المنتظم والمنفصل (Offline Backup): تأكد من أن نسخك الاحتياطية الأكثر أهمية مخزنة على قرص صلب غير متصل بالشبكة (لمنع تشفيره في حال هجوم الفدية).

- استخدم برامج مكافحة فيروسات مدعومة بالذكاء الاصطناعي.

7. الخطر السابع: ضعف إدارة الهوية وكلمات المرور المكررة

استخدام نفس كلمة المرور لأكثر من حساب هو دعوة مفتوحة للمتسللين. إذا تم تسريب كلمة مرور واحدة من موقع صغير، يمكن استخدامها لفتح بريدك الإلكتروني، وحساباتك البنكية، وملفاتك السحابية.

- الحماية:

- استخدام مدير كلمات مرور (Password Manager): قم بتوليد وتخزين كلمات مرور فريدة وطويلة لكل حساب.

- تجنب الكلمات القاموسية: استخدم مزيجاً من الأحرف الكبيرة والصغيرة والأرقام والرموز.

الخلاصة: الوعي الرقمي هو خط الدفاع الأول

إن مواجهة المخاطر الرقمية في عام 2026 تتطلب نهجاً استباقياً. لا تنتظر حتى تحدث الكارثة؛ ابدأ اليوم بتطبيق المصادقة الثنائية على جميع حساباتك الأساسية، واستثمر في مدير كلمات مرور جيد. تذكر، أذكى برامج الحماية لا يمكن أن تحل محل الوعي البشري. كن يقظاً، كن واعياً، وكن آمناً.